Spyware Triout feiert Comeback

Archivmeldung vom 07.02.2019

Bitte beachten Sie, dass die Meldung den Stand der Dinge zum Zeitpunkt ihrer Veröffentlichung am 07.02.2019 wiedergibt. Eventuelle in der Zwischenzeit veränderte Sachverhalte bleiben daher unberücksichtigt.

Freigeschaltet durch Thorsten SchmittIm August 2018 entdeckten Forscher von Bitdefender-Forscher ein Android-Malware-Framework namens Triout, das über umfangreiche Überwachungsmöglichkeiten verfügte. Eingebettet in eine legitime Anwendung aus dem Google Playstore, konnte die Spyware vom Opfer unbemerkt Anrufe aufzeichnen, eingehende Textnachrichten protokollieren, Videos aufnehmen, Fotos machen und sogar GPS-Koordinaten sammeln. Alle diese Informationen wurden an einen von Cyberkriminellen verwalteten Command & Control-Server gesendet – und all das alles ohne, einen Alarm auszulösen. Diese erste Version von Triout war in einer Anwendung versteckt, die Adult Content anzeigte. Die App wurde nach Bekanntwerden aus dem Google Playstore gelöscht.

Forscher von Bitdefender beobachten seit Ende letzten Jahres nun ein Comeback von Triout. Erneut auffällig wurde die Malware am 11. Oktober 2018 innerhalb der korrumpierten App „com.pshiphone“. Fast zwei Monate, wohl bis zum 7. Dezember, blieb die Malware unbemerkt. Während dieser Zeit wurde die bösartige Anwendung offenbar von sieben verschiedenen Malware-Scannern erkannt, darunter fünf aus Südkorea und zwei aus Deutschland. Während die Zahl der Opfer, die Bitdefender aufgrund seiner Telemetrie kennt, relativ gering ist, ist es schwierig, genau zu schätzen, wie viele es weltweit gibt.

Triouts Comeback - Privatsphäre als Köder

"com.psiphon3" ist eine beliebte Android-Anwendung. Sie verspricht, durch die Nutzung einer Reihe von Proxys zensierte oder blockierte Webseiten zu umgehen. Die Anwendung hat über 50 Millionen Installationen und über 1 Million, meist positive Bewertungen. Ironischerweise wird die ursprüngliche Anwendung als ein Datenschutz-Tool beworben, das den Zugang zum offenen Internet ermöglicht. Kombiniert mit der Triout-Spyware, dient sie tatsächlich genau dem entgegengesetzten Zweck.

Die korrumpierte App wird nicht über den offiziellen Google Playstore, sondern über Drittanbieter verbreitet und verfügt über den gleichen bösartigen Code wie die im Sommer 2018 analysierte Version von Triout. Sie wird ebenso mit drei Adware-Komponenten - Google Ads, Inmobi Ads, Mopub Ads - geliefert, um Einnahmen auf der Seite der Bedrohungsakteure zu generieren.

Bei der Analyse der Probe (MD5: 7ed754a802f0b6a1740a99683173173db73 Paketname: com.psiphon3 Signed with Debug Certificate: SHA:61ed377e85d386a8dfee6b864bd85b0bfaa5af81) entdeckten Bitdefenders Bedrohungsanalysten den gleichen bösartigen Code wie im Sommer 2018. Das neu infizierte Paket enthält die gleichen Funktionalitäten wie die Vorgängerversion, trägt aber den Namen "psp.jsp.datamd". Das Interessante an dem neuen Triout-Beispiel ist, dass der C&C-Server, mit dem die Bedrohungsakteure die Daten schmuggeln und infizierte Geräte kontrollieren, jetzt ein anderer ist. Die neue C&C-IP-Adresse ("188.165.49.205") ist noch in Betrieb und scheint auf eine französische Webseite ("magicdeal.fr") zu verweisen, die Angebote und Rabatte für verschiedene Produkte anzeigt. Derzeit ist nicht bekannt, ob es sich bei der Webseite um einen Köder oder eine legitime Webseite handelt, die die Bedrohungsakteure für ihre Nutzung als C&C-Server infiltriert haben.

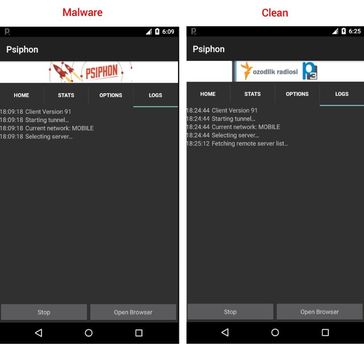

Sowohl die offizielle App als auch die manipulierte Version sehen in Bezug auf die Benutzeroberfläche und die Funktionalitäten identisch aus und verhalten sich gleich, was bedeutet, dass sich die Angreifer nur darauf konzentrierten, die Triout-Spyware-Komponente hinzuzufügen, ohne den Verdacht der Opfer zu wecken. Die manipulierte Version scheint jedoch die v91-Version der Originalanwendung bei der Verteilung der Triout-Spyware verwendet zu haben. Die aktuelle Version der legitimen App ist v241.

Liviu Arsene, Leitender Bedrohungsanalyst bei Bitdefender kommentiert die aktuellen Erkenntnisse:

„Die Verbreitung von Android-Geräten hat das Interesse der Akteure an der Entwicklung von Malware- und Spyware-Frameworks geweckt. Diese Geräte sind überall zu finden und der Datenbestand, auf den sie zugreifen können und die Anzahl der Sensoren, mit denen sie ausgestattet sind (z.B. Kamera, Mikrofon, GPS, etc.), machen sie zu perfekten Spionen und Zielscheiben von Malware.

Während das Triout-Android-Spyware-Framework selbst scheinbar keine Änderungen erfahren hat, könnte die Tatsache, dass neue Samples entstehen und dass Bedrohungsakteure äußerst beliebte Apps verwenden, um die Malware zu bündeln, in naher Zukunft weitere Vorfälle wie diese ankündigen.

Es lohnt sich auch zu bedenken, dass die geringe Anzahl von Opfern und infizierten Geräten, gepaart mit der Tatsache, dass es leistungsstarke Spyware-Fähigkeiten bietet, darauf hindeuten könnte, dass Triout hauptsächlich in sehr zielgerichteten Spionagekampagnen eingesetzt wird, die sich an wenige Personen richten.

Um diesen Bedrohungen aus dem Weg zu gehen, ist es am besten, Apps nur von offiziellen Marktplätzen aus zu installieren, immer eine mobile Sicherheitslösung zu verwenden, die Android-Malware erkennen kann, und das Android-Betriebssystem ständig mit den neuesten Sicherheitsupdates auf dem neuesten Stand zu halten.“

Quelle: Bitdefender